实验目的:

1、掌握中小型园区网络的基本部署。

2、熟悉中小型园区网络的部署流程、排错思路等。

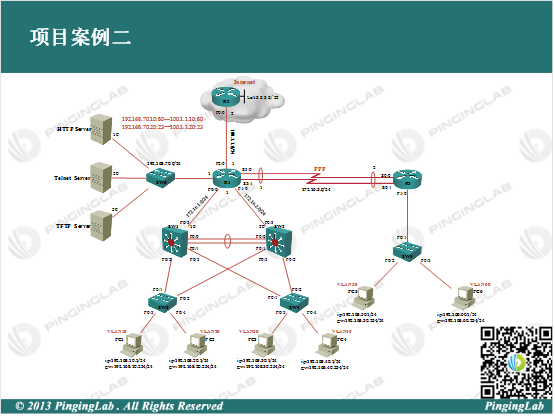

实验拓扑:

实验要求:

一、设备管理

1、依据图中拓扑,为全网设备定义主机名并配置IP地址。

2、全网设备关闭域名解析。

3、全网设备Console和VTY线路下关闭线路超时并开启输出同步。

4、为实现安全登录,要求在全网设备创建本地用户名PingingLab,密码CCIE,并将其调用到console和vty线路下;要求设置特权密码CISCO,并要求加密存储。

5、总部所有交换机管理vlan为vlan1,所在网段为192.168.1.0/24,其中SW1的管理IP为192.168.1.1/24,SW2为192.168.1.2/24,SW3为192.168.1.3/24,SW4为192.168.1.4/24;分支交换机管理vlan为vlan50,地址为192.168.50.253/24;要求所有交换机可以远程管理。

二、交换技术

1、Trunk技术

①总部所有交换机之间强制启用Trunk,并采用802.1Q进行封装。

②总部所有交换机全局native vlan定义为vlan 10。

③总部所有交换机要求Trunk上只允许VLAN1、10、20、30、40通过。

2、VTP&VLAN技术

①总部SW1和SW2均为Server,其他交换机为Client。

②总部VTP管理域为PingingLab,密码为cisco。

③总部全局开启VTP修剪。

④在SW1上创建VLAN10/20/30/40,并要求全局同步。

⑤在分支交换机本地创建VLAN50和VLAN60。

⑥将不同用户接口放入相应的VLAN中。

3、STP技术

①部署PVST,要求SW1为VLAN10/30的Root,VLAN20/40的Secondary,SW2为VLAN20/40的Root,VLAN10/40的Secondary,实现负载均衡。

②开启Portfast,加速用户接入网络接口。

③开启Uplinkfast,加速直连链路收敛。

④开启Backbonefast,加速骨干链路收敛。

4、L3 Swithing技术&单臂路由

①SW1作为VLAN10/30的主网关,VLAN20/40的备网关,SW2作为VLAN20/40的主网关,VLAN10/30的备网关,网关地址如下:

VLAN10:主192.168.10.254/24,备192.168.10.253/24

VLAN20:主192.168.20.254/24,备192.168.20.253/24

VLAN30:主192.168.30.254/24,备192.168.30.253/24

VLAN40:主192.168.40.254/24,备192.168.40.253/24

②在SW1、SW2、R3上同时部署DHCP服务,方便不同VLAN的主机接入网络,其中主DNS为8.8.8.8,备用DNS为114.114.114.114。

③在三层交换机上开启三层路由功能,并要求VLAN间主机能够相互通信。

④分支网络要求部署单臂路由,实现VLAN间通信。

5、Etherchannel技术

①为实现链路冗余并提供网络带宽,要求在汇聚层交换机之间部署L2 Etherchannel技术。

6、Port-Security技术

①为实现用户接入安全,要求在所有用户接入接口启用端口安全技术。

②开启地址学习,并定义最大MAC数为1。

③定义用户违反规则为shutdown模式,并要求在30s后自动恢复。

三、路由技术

1、在全网所有三层设备SW1、SW2、R1、R3上部署动态路由协议OSPF,并通告到骨干区域中。

2、内网三层设备R3、SW1、SW2部署默认路由指向边缘路由器R1。

2、在边缘路由器R1上部署默认路由,用于访问互联网。

四、安全策略

1、要求只允许管理员地址192.168.10.1/24远程访问边缘路由器R1和R2。

2、为实现内网主机访问互联网,要求部署PAT技术。并且要求VLAN60无法访问互联网,VLAN50只能在周末时段访问互联网,其他VLAN正常访问。

3、为实现互联网主机访问本地服务器,要求部署静态NAT技术,将本地的HTTP和Telnet服务提供出去。

4、为实现内网互访安全,要求其他VLAN无法访问VLAN60,其他VLAN可以相互访问。

5、为防止设备故障导致配置丢失,要求备份全网设备配置文件,将所有配置文件保存到服务集群中的TFTP Server上。

- 还没有人评论,欢迎说说您的想法!